Zap Forced Browse

El Forced Browse es un tipo de ataque para forzar la navegación dentro de un dominio con el fin de identificar recursos que no son accesibles desde una referencia (eso lo hace un crawling) pero aun están en algun directorio dentro del web server.

Ya que tenemos claro el concepto, analicemos su puesta en marcha, veremos que bruteforcing sobre la navegación viene de la mano con el capítulo anterior y el mecanismo es bastante similar.

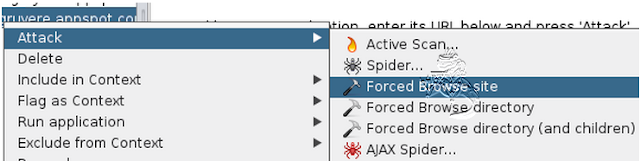

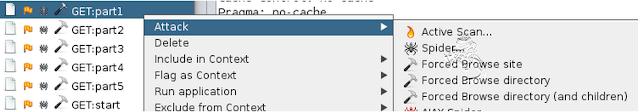

Las opciones de Forced Browse que nos facilita la herramienta son las siguientes:

Forced Browse Site: es utilizado para la identificación de contenido no vinculados en el directorio del dominio, se ejecuta por defecto o seteando nuestro propio diccionario.

Forced Browse Directory: cumple la misma función que el anterior, la diferencia es que identifica sobre un directorio y no sobre todo el dominio.

Forced Browse Directory (and children): Igual al anterior, sólo que además también identifica el contenido de los subdirectorios.

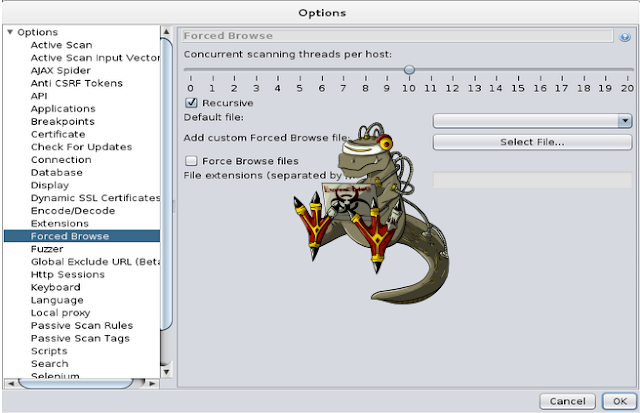

Para definir las opciones de configuración y setear nuestro propio diccionario de Fuerza Bruta en la herramienta debemos ir a las opciones, para llegar podemos ir por dos caminos “Ctrl+Alt+o” o en el menú superior “Tools -> Options”

Dentro de las Opciones configurables de las que disponemos están:

- Cantidad de threads concurrentes por host que pueden ir de 0 a 20.

- Es posible definir que sea recursivo o no.

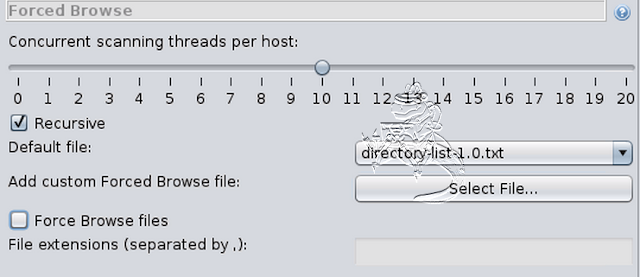

- Archivo por defecto con el cual realizará el forced browse.

- Agregar diccionarios personalizados para el ataque.

- Incluir extensiones a buscar de manera manual.

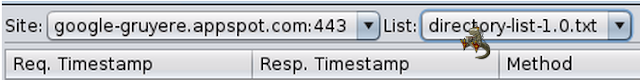

Cuando lancemos el ataque, es viable elegir si queremos continuar utilizando la lista que hemos definido por defecto o buscar y seleccionar la que deseamos emplear.

Veamos un ejemplo práctico de lo que venimos viendo. Para Inicializar el Forced Browse, debemos pararnos sobre el target, click derecho y seleccionamos el tipo de bruteforcing que deseamos. En éste caso ejecutaremos “Forced Browse Directory” con el diccionario que trae por defecto la herramienta

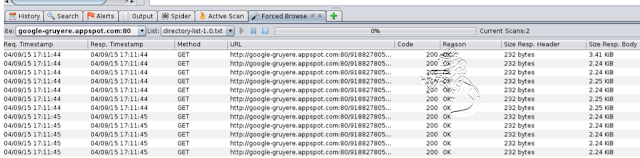

En el panel inferior, veremos como comienza a desplegarse las peticiones que hace sobre el directorio seleccionado y la respuesta de cada request.

De ésta manera identificamos por ejemplo, información sensible, backdoors shell en php con nombres comunes como c99.php o DAws.php, etc que generalmente no tienen ninguna referencia o hipervínculo desde el dominio pero si están presentes dentro del webserver.